Atlassiani pilveplatvormi turvalisuspoliitikad

NB! Juhime tähelepanu, et Atlassiani tooteid arendatatakse tempokalt. Artiklis välja toodud tooteomadused võivad ajas muutuda.

Pilvetoodete turvalisus põhineb Atlassiani sisekeskkondade turvalisusel

Atlassian kasutab oma võrkude turvalisuse tagamiseks mitmekihilist lähenemist. Infrastruktuur on jaotatud tsoonide, keskkondade ja teenuste järgi ning kontrollmeetmeid rakendatakse igal pilvekeskkonna kihil.

Keskkonnad on eraldatud, et piirata ühendust live- ja testkeskkonna vahel ning andmeid ei kopeerita keskkondadest väljapoole.

Teenused suhtlevad omavahel autentimislubade kaudu. Juurdepääsud tundlikele võrkudele kontrollitakse virtuaalse privaatpilve (VPC) marsruutimise, tulemüüri reeglite ja tarkvaraga määratletud võrkude abil krüpteeritud kujul.

Sertifikaadid ja programmid

Atlassian on omandand arvukalt pilveplatvormi turvalisuse vastavussertifikaate: PCI DSS, SOC, ISO/IEC 27018, ISO/IEC 27001, VPAT, FedRAMP.

Rahvusvahelisel turvalisusstandardil ISO27001 põhinev Atlassian Trust Management System (ATMS) metoodika selgitab, kuidas erinevate sertifikaatide kontseptsioonid Atlassiani turvameetmetesse rakendatud on:

ATMS aluseks on strateegia, mis katab nii ISO27001 standardid kui ka Cloud Security Alliance pilvjuhtimismaatriksi (Cloud Control Matrix) parimad praktikad.

Keskkonda ja tooteid ähvardavate riskide hindamiseks teostab Atlassian pidevaid riskihindamisi ISO27005 või ISO31010 riskijuhtimise metoodikate alusel.

Toodete puhul teostatakse tehnilisi riskihinnanguid ja koodi ülevaatuseid. Lisaks hinnatakse ka kõiki tootepakette ja organisatsiooni osi, et avastada võimalikke kõrgema taseme äririske.

Atlassian Trust Management Forum (ATFM) eesmärk on määratleda ja hoida ajakohasena prioriteedid ja tegevused, mis kaitsevad kliendi tootekeskkondi turvariskide eest.

Eesmärk on tagada, et lisaks turvakontrollidele rakendatakse ka usaldusväärsuse,- privaatsuse,- ja vastavuskontrolle ning riskide juhtimist kõigis harudes.

Toote turvalisusmeetmete seadistamine ehk mida klient ise riskide minimeerimiseks teha saab?

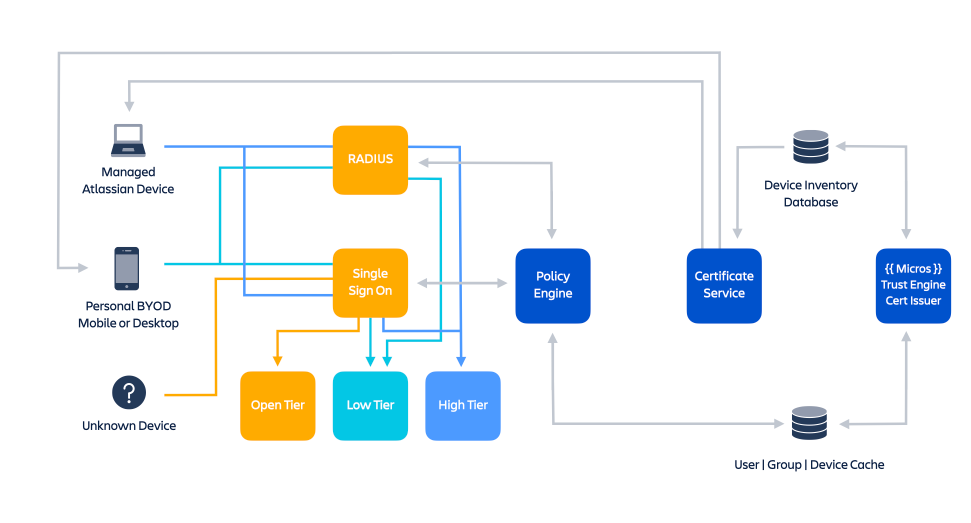

Sisuliselt on Atlassian Cloud toodete turvalisuspoliitika üles ehitatud Zero Trust kontseptsioonile.

Juurdepääs ressurssidele ja teenustele tagatakse mitmele kontrollpunktile tuginedes - õigustega defineeritud turvaväravad võimaldavad tööriistade vahel autentida nii kasutajat, aga ka seadet.

Iga tööriist toimib iseseisva üksusena, mis ei garanteeri ligipääsu järgmisele tööriistale.

Atlassiani puhul saab identiteedi autentimisskeemi (SAML single sign-on, SCIM või kaheastmeline autentimine) rakendada Atlassian Access’i abil.

Seadmed on võimalik kirjeldada erinevatele ligipääsu tasemetele ning neid saab sertifikaadipõhiselt autentida näiteks Duo pistikprogrammi abil.

Atlassianis rakendatud seadmete ja kasutajate autentimisloogika.

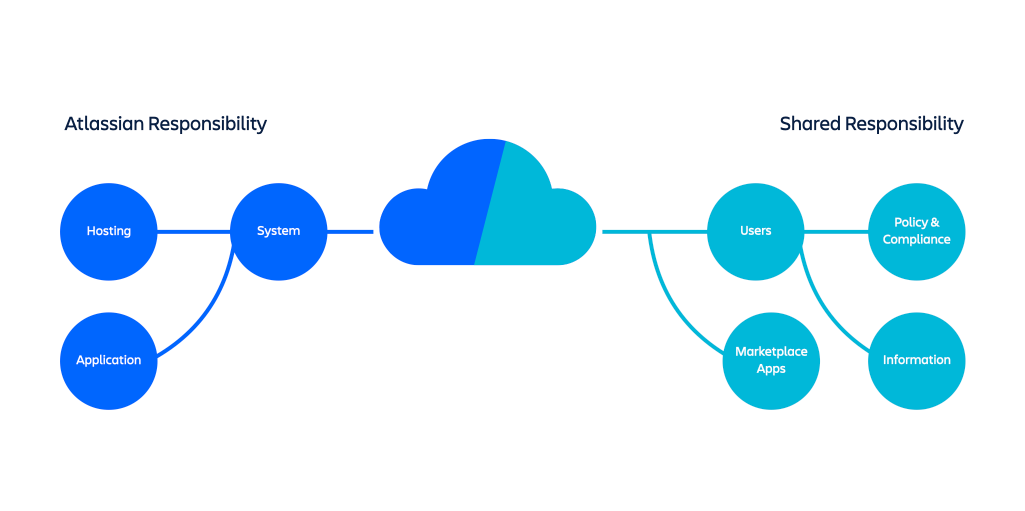

Atlassian vastutab seega oma toodete turvalisuse, kättesaadavuse, jõudluse ning süsteemide ja süsteemikeskkondade eest, mille peal pilvetooteid majutatakse.

Siiski sõltub tootekeskkonna turvalisus paljugi ka kliendi seadistatud turvameetmetest.

Vastutusalade jaotus Atlassiani pilvetoodetes.

Valikulised ja sisalduvad turvaomadused Atlassian Cloud toodetel

- andmete krüpteerimine – serverite ja/või teenuste vahel liikumises olevate ja kõvakettale talletatud andmete krüpteerimine. Sisaldub igas Cloud paketis;

- andmete varundamine - iga päev rakendub automaatne varundamine, mida säilitatakse krüpteeritud kujul 30 päeva. Sisaldub igas Cloud paketis;

- andmete asukoha valik – andmete hoiustamise asukohad Ameerika Ühendriikides või Euroopa Liidus;

- sisselogimiste audit – organisatsiooni tasemel sisselogimiste auditeerimine Atlassian Access’i abil Jira Software ja Confluence’ile ja toote taseme auditilogid;

- mobiiliseadme haldus – kohustuslik turvalisuskontroll mobiilirakendusega sisse logides iOS-ile ja Androidile. Võimalik igas Jira Software Cloud paketis;

- sisu turvalisus – IP whitelisting Premium and Enterprise plaanidel (Jira Software, Jira Service Management, Confluence) ja sessiooni kestvuse haldus kõikides pakettides;

- API ja rakenduste turvalisus - API token haldamine (Jira Software, Jira Service Management, Confluence)

Atlassian Marketplace rakenduste turvalisusprogramm

Atlassian rakendab mitmeid programme ja raamistikke, et minimeerida pistikprogrammidega seonduvaid riske:

Marketplace bug bounty programm

Programmi eesmärk on anda rakenduste loojatele tööriistad tootmisjärgsete turvaaukude ja vigade avastamiseks

Security self assessment programm

Programm hõlmab iga-aastast turvalisuse enesehindamist Cloud rakenduse looja poolt, mille Atlassian vaatab üle ja kinnitab.

Kontrollprotsessi käigus teostab Atlassian koos rakenduse loojaga turvaaukude väljaselgitamise ja täiustuskohtade tuvastamise.

Vulnerability disclosure programm

Raamistik, mis haldab ja analüüsib nii klientide kui ka turvalisusuurijate poolt väljatoodud Cloud platvormi rakenduste turvaauke ning edastab need rakenduse loojale.

Ecoscanner

Platvorm, mida Atlassian kasutab turvakontrollide läbiviimiseks kõigi pilveplatvormi rakenduste suhtes.

Security bug fix policy

Atlassiani poolt määratletud ajaraamistik, mille jooksul peavad rakenduste loojad turvaaugud parandama (vastavalt turvaaugu kriitilisusastemele).

Cloud Fortified apps programm

Rakenduste turvaprogramm, mille fookuses on kõige suuremad ja ärikriitilisemad keskkonnad. Et programmis kvalifitseeruda, peab rakenduse tootja osalema:

- Marketplace bug bounty programmis ja Security self assessment programmis;

- usaldusväärsuse programmis – SLO (service level objectives) vastavus + testid ja intsidendihaldus;

- tootetoe programmis – tootetoe pakkumine ja kriitilistele intsidentidele vastamine 24 tunni jooksul viiel päeval nädalas.

Kui soovid abi Atlassian pilveplatvormi toodete rakendamisel

Pöördu julgelt meie poole - nõustame ja aitame kõiges, mis puudutab Atlassiani tooteid ja nendega seotud pistikprogramme.